16 octobre 2025

La fin du support de Windows 10, prévue pour le 14 octobre 2025, ne signifie pas que votre PC cessera de fonctionner du jour au lendemain. Mais, sans mises à jour de sécurité, le système deviendra progressivement plus vulnérable aux attaques, aux failles logicielles et aux incompatibilités.

Bonne nouvelle : il est tout à fait possible de continuer à utiliser Windows 10 en toute sécurité pendant plusieurs années, à condition d’adopter les bons réflexes. Antivirus, pare-feu, mises à jour logicielles, sauvegardes, précautions réseau… plusieurs mesures simples permettent de prolonger la durée de vie du système sans prendre de risques inutiles.

Dans ce document, vous verrez comment protéger efficacement votre PC sous Windows 10 après 2025, éviter les pièges les plus fréquents, et préparer sereinement la transition vers Windows 11 ou une alternative comme Linux.

Quels sont les risques après la fin du support de Windows 10 ?

Depuis le 14 octobre 2025, Microsoft ne publie plus aucune mise à jour de sécurité ni correctif pour Windows 10. Le système reste pleinement fonctionnel, mais il devient progressivement plus vulnérable face aux nouvelles menaces. Voici les principaux risques à connaître avant de décider de conserver Windows 10 après cette date.

Absence de correctifs de sécurité

Les mises à jour mensuelles (“Patch Tuesday”) ne seront plus distribuées. Cela signifie que toute faille découverte après octobre 2025 restera ouverte et exploitable par des cybercriminels. Même si un antivirus bloque certaines attaques, il ne peut pas compenser une vulnérabilité dans le cœur du système (noyau, services Windows, composants réseau…).

Exemple concret : une faille SMB (server Message Block), RDP (Remote Desktop Protocol est un protocole qui permet de se connecter à distance à un autre PC ou Serveur) ou du service d’impression non corrigée pourrait permettre une infection à distance, sans action de l’utilisateur.

Risques accrus lors de la navigation Internet

Les navigateurs modernes (Chrome, Edge, Firefox) finiront eux aussi par abandonner le support de Windows 10, probablement d’ici 2026–2027. Sans mises à jour, ils deviendront incompatibles avec certains sites récents et plus exposés aux scripts malveillants.

Conséquences possibles :

- Incompatibilités avec les sites bancaires ou administratifs.

- Perte progressive du support HTTPS moderne (protocoles TLS récents).

- Risque d’exploitation via les modules obsolètes de rendu JavaScript ou WebAssembly.

Incompatibilité progressive des logiciels et pilotes

Les éditeurs finiront par cibler uniquement Windows 11 et les versions ultérieures. À terme, certaines applications ou pilotes ne s’installeront plus ou ne recevront plus de mises à jour. Cela concernera notamment :

- les pilotes graphiques NVIDIA / AMD récents,

- les nouvelles versions d’Office,

- les outils de sécurité (antivirus, VPN, pare-feu tiers).

Cela ne rend pas votre PC inutilisable, mais il deviendra stagnant : figé dans un état fonctionnel sans possibilité d’évolution.

Exploitation de failles connues

Les pirates informatiques exploitent souvent les vulnérabilités corrigées sur les systèmes récents… mais encore présentes sur les anciens.

C’est ce qui s’est produit avec WannaCry ou NotPetya, qui ont frappé massivement les versions non mises à jour de Windows 7. Windows 10 pourrait subir le même sort à moyen terme.

Dépendances logicielles non maintenues

Beaucoup de composants internes de Windows 10 reposent sur des bibliothèques partagées (Visual C++, .NET, DirectX…). Quand ces modules ne sont plus maintenus, cela peut causer :

- Des plantages d’applications,

- Des erreurs de compatibilité,

- Ou l’impossibilité d’installer des outils récents.

Pour les entreprises et associations, continuer à utiliser Windows 10 non patché peut poser un problème de conformité (RGPD, ISO 27001, etc.). Un poste compromis suite à une faille non corrigée pourrait être considéré comme négligence de sécurité.

Comment sécuriser Windows 10 après la fin du support

Si vous décidez de conserver Windows 10 après la fin du support, il est indispensable de renforcer sa configuration et d’adopter de nouvelles habitudes. L’objectif n’est pas d’éliminer tous les risques — ils existeront toujours — mais de réduire fortement la surface d’attaque pour rendre le système le plus sûr possible.

Garder un antivirus à jour (Defender ou alternatif)

Même si Windows ne reçoit plus de correctifs, Microsoft Defender Antivirus restera opérationnel. Microsoft a confirmé que les mises à jour de définitions de sécurité (Security Intelligence) seront maintenues jusqu’en octobre 2028. Cela permet de continuer à bloquer la plupart des malwares connus.

Vérifiez régulièrement dans Sécurité Windows → Protection contre les virus et menaces que les signatures sont à jour. Vous pouvez aussi opter pour un antivirus tiers encore compatible (Avast, Bitdefender, Kaspersky, ESET, etc.), certains continueront à supporter Windows 10 pendant plusieurs années.

Évitez de désactiver Defender ou le pare-feu Windows, sauf si un autre antivirus gère déjà ces protections.

Utiliser un compte local plutôt qu’un compte Microsoft

Les comptes Microsoft synchronisent vos données en ligne (OneDrive, Edge, Store, etc.), ce qui multiplie les connexions et services actifs. Un compte local réduit la surface d’exposition et permet un fonctionnement plus simple, sans dépendances cloud.

Vous pouvez convertir votre compte Microsoft en compte local depuis : Paramètres → Comptes → Vos informations → Se connecter plutôt avec un compte local.

Naviguer en toute sécurité sur un Windows 10 non supporté

Le navigateur est le premier vecteur d’infection sur un système obsolète.

Tant que possible, conservez un navigateur encore supporté :

- Mozilla Firefox, Brave ou Chrome jusqu’à leur fin de support (probablement 2026-2027).

- Évitez Microsoft Edge, qui cessera plus tôt ses mises à jour sur Windows 10.

Quand ils ne seront plus maintenus, envisagez :

- LibreWolf (version durcie de Firefox, plus sécurisée),

- Ungoogled Chromium (Chromium épuré, souvent mis à jour plus longtemps).

Activez systématiquement : la protection contre le phishing, le blocage des pop-ups, et une extension comme uBlock Origin.

Installer uniquement des logiciels fiables

- Téléchargez vos programmes depuis les sites officiels ou via des outils sûrs comme Winget, PatchMyPC ou QuickInstaller.

- Bannissez les versions piratées ou modifiées (elles deviennent rapidement des chevaux de Troie).

- Désinstallez les logiciels inutiles : moins de programmes = moins de vulnérabilités.

Surveillez vos programmes au démarrage avec Autorun Organizer ou Autoruns pour repérer les entrées suspectes.

Verrouiller le réseau

Protégez votre PC même sans mises à jour :

- Activez le pare-feu Windows Defender (ou celui de votre antivirus).

- Évitez d’ouvrir des ports inutiles dans votre box ou vos applications.

- Déconnectez les partages réseau que vous n’utilisez pas (dossiers, imprimantes).

- Si possible, isolez le PC sur un réseau Wi-Fi invité ou un VLAN dédié.

- N’utilisez jamais Windows 10 non patché pour des activités sensibles (paiements, données pro).

Adopter une bonne hygiène numérique (habitudes essentielles)

- N’installez plus de logiciels douteux ou téléchargés sur des sites non officiels.

- Désactivez l’exécution automatique des clés USB.

- Désinstallez les programmes inutiles ou anciens.

- Évitez les e-mails d’origine inconnue et les macros-Office.

- Vérifiez régulièrement l’état de votre système avec Autoruns et Malwarebytes

Entretien, mises à jour et sauvegarde du PC

Mettre à jour ses logiciels sous Windows 10 après 2025

Après 2025, le cœur du système restera figé, mais la plupart des logiciels continueront d’évoluer indépendamment de Windows Update. Mettez régulièrement à jour :

- Vos navigateurs (Firefox, Chrome, Brave, LibreWolf) ;

- Votre suite bureautique (Microsoft Office, LibreOffice, OnlyOffice) ;

- Vos outils multimédias (VLC, MPC-HC, Audacity, etc.) ;

- Vos programmes de sécurité (antivirus, antimalware, pare-feu tiers).

Pour simplifier la gestion, utilisez un gestionnaire de paquets comme Winget ou un outil graphique tel que QuickInstaller ou PatchMyPC. Ils permettent de vérifier et mettre à jour plusieurs programmes en un seul clic.

Astuce : planifiez une vérification mensuelle des mises à jour logicielles ; c’est le moyen le plus simple de limiter les failles connues.

Maintenir les pilotes à jour

Même sans support officiel, les constructeurs continueront de publier des pilotes compatibles Windows 10 pendant quelques années (souvent jusqu’en 2027).

- Vérifiez ponctuellement les pilotes de votre carte graphique (NVIDIA, AMD, Intel).

- Mettez à jour vos périphériques réseau, audio, chipset et Bluetooth via le site du fabricant.

- Évitez les “driver boosters” automatisés ; privilégiez les outils officiels.

Une fois les pilotes stables, inutile de forcer les mises à jour : mieux vaut un pilote fiable qu’un pilote récent mal testé.

Nettoyer et optimiser Windows 10 sans risquer de l’abîmer

Windows 10 vieillira, et les fichiers temporaires ou résidus de mises à jour s’accumuleront. Procédez régulièrement à un nettoyage léger, sans recourir à des optimiseurs agressifs.

- Utilisez Nettoyage de disque (cleanmgr) ou Paramètres → Système → Stockage.

- Supprimez les fichiers temporaires, miniatures et caches obsolètes.

- Désinstallez les programmes inutiles depuis Applications → Applications et fonctionnalités.

Évitez les “boosters” ou “registry cleaners” : ils n’apportent rien de concret et peuvent supprimer des clés système vitales.

Vérifier régulièrement l’état du système

Gardez un œil sur la stabilité et la santé matérielle :

- Surveillez les erreurs avec Observateur d’événements (eventvwr.msc).

- Analysez la santé du disque avec l’utilitiaire chkdsk :

chkdsk C: /scan

- ou un outil visuel comme CrystalDiskInfo.

- Vérifiez l’intégrité des fichiers système avec :

sfc /scannowDISM /Online /Cleanup-Image /RestoreHealth

- (Ces commandes continueront de fonctionner localement, même après 2025.)

- Un passage trimestriel suffit pour détecter tôt une corruption ou un secteur défectueux.

Désactiver les services inutiles après la fin du support

Les versions obsolètes de Windows comportent des services devenus superflus : télémétrie, tâches cloud ou diagnostics distants.

- Désactivez la télémétrie, la publicité ciblée et OneDrive si vous ne l’utilisez plus.

- Désactivez la planification automatique de Windows Update ; elle n’apportera plus rien après 2025.

- Maintenez toutefois : Volume Shadow Copy (VSS), Windows Defender Service, Task Scheduler, nécessaires à la restauration et la sécurité.

Un Windows ancien peut ralentir avec le temps ; surveillez :

- la charge processeur et disque via Gestionnaire des tâches ou Moniteur de ressources ;

- les programmes au démarrage (via Paramètres → Applications → Démarrage ou Autorun Organizer) ;

- la température des composants avec Speccy ou HWiNFO.

- Vérifiez les erreurs système via eventvwr.msc (Observateur d’événements).

Une ventilation propre et un SSD en bon état valent souvent mieux qu’un “optimiseur” logiciel.

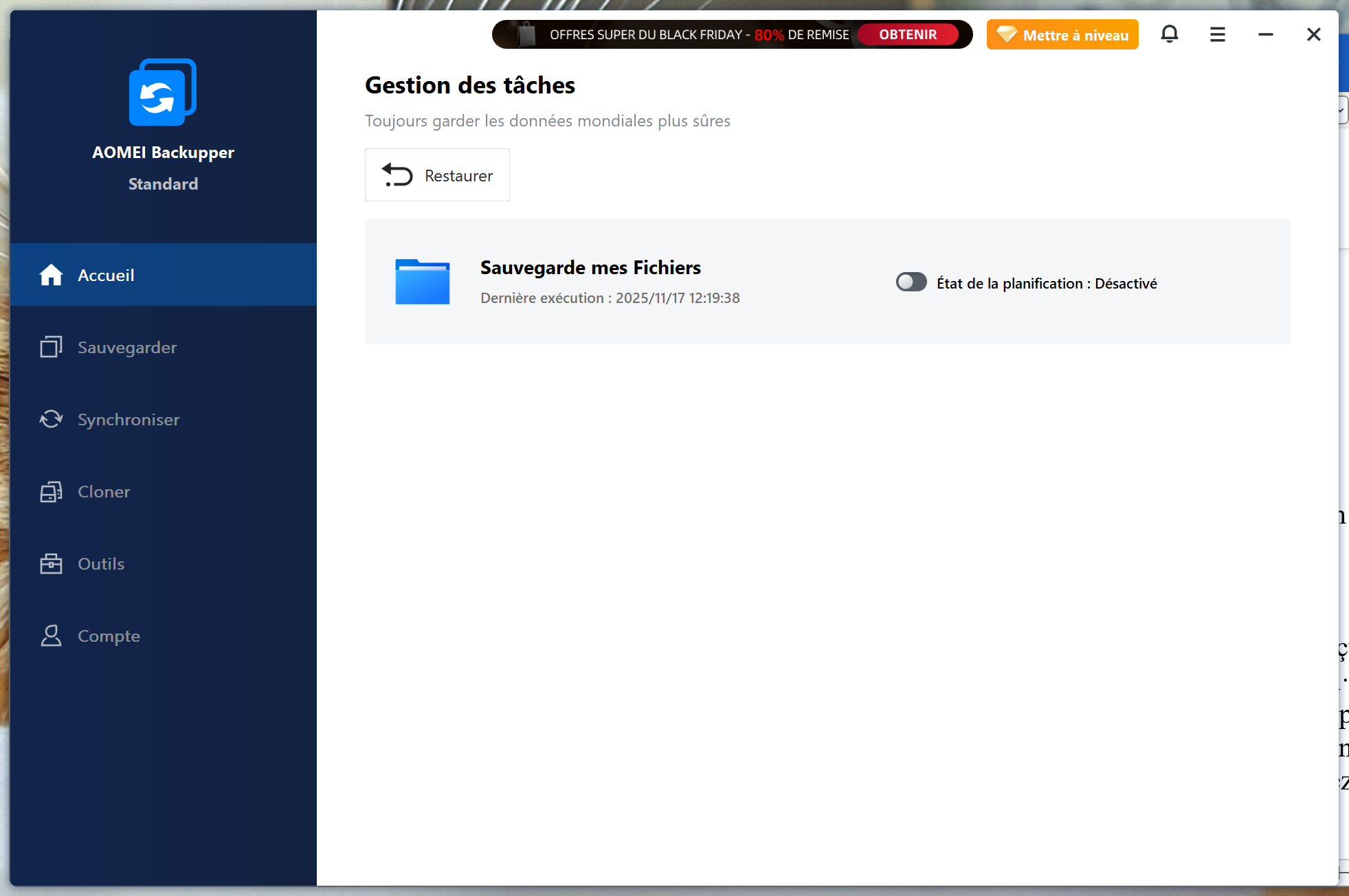

Sauvegarder régulièrement vos fichiers

Windows 10 intègre encore deux systèmes de sauvegarde fiables :

L’Historique des fichiers

- Accessible depuis : Paramètres → Mise à jour et sécurité → Sauvegarde → Ajouter un lecteur.

- Il sauvegarde automatiquement vos bibliothèques (Documents, Images, Bureau, etc.).

- Idéal pour une sauvegarde en continu sur un disque externe ou réseau.

Par défaut, Windows sauvegarde toutes les heures : vous pouvez réduire la fréquence pour préserver la durée de vie du disque.

L’image système (sauvegarde complète)

- Via le Panneau de configuration → Sauvegarder et restaurer (Windows 7).

- Permet de créer une image disque complète pour restaurer le système entier en cas de panne majeure.

- À utiliser 1 à 2 fois par mois, ou avant une modification importante (pilotes, partition, etc.).

Stockez cette image sur un disque externe distinct (ou débranché après la sauvegarde pour éviter les ransomwares).

Sauvegarder dans le cloud (en complément)

Les services cloud permettent d’ajouter une couche de sécurité hors site.

Vous pouvez synchroniser vos documents importants avec :

- Google Drive

- Dropbox

- pCloud

- Proton Drive (crypté, hébergé en Europe)

- ou un NAS personnel avec synchronisation automatique (Synology Drive, TrueNAS).

OneDrive restera utilisable sous Windows 10, mais pourrait perdre certaines fonctions de synchronisation après 2026–2027.

Combinez toujours une sauvegarde locale et une sauvegarde cloud. Si l’une échoue, l’autre sauve vos fichiers.

Envisagez une solution dual-boot, un second PC ou alternative

Pour garder un environnement sûr, vous pouvez :

- Installer une distribution Linux légère à côté de Windows 10 pour vos usages web ou bancaires.

- Conserver Windows 10 pour les logiciels spécifiques (pilotes, outils anciens). C’est une bonne transition avant un changement complet d’OS.

Conclusion : continuer à utiliser Windows 10 en toute sécurité après 2025

La fin du support de Windows 10, en octobre 2025, ne signe pas la mort immédiate du système. Il restera parfaitement fonctionnel sur des millions de PC, mais progressivement plus vulnérable aux failles de sécurité et aux incompatibilités logicielles.

Avec un minimum de rigueur, il est tout à fait possible de prolonger sa durée de vie en sécurité : gardez un antivirus actif, un pare-feu vigilant, vos logiciels à jour, et mettez en place des sauvegardes régulières.

Combinez cela à une bonne hygiène numérique (prudence sur le web, désactivation des services inutiles, comptes locaux, logiciels fiables), et vous pourrez continuer à utiliser Windows 10 pendant plusieurs années sans risque majeur.

Mais il faut garder à l’esprit qu’il s’agit d’une solution transitoire. À moyen terme, la migration vers Windows 11 ou une distribution Linux légère restera la meilleure option pour bénéficier d’un environnement moderne, sécurisé et compatible avec les logiciels récents.

En attendant, ces conseils vous permettront de garder votre PC stable, réactif et protégé — même après la fin du support officiel de Microsoft.